Dynamisches DNS ( DDNS oder Dynamic DNS ) ist ein Verfahren zur automatischen Aktualisierung eines Nameservers im Domain Name System (DNS) in...

Internet Protocol Version 4 ( IPv4 ) ist die vierte Version des Internet Protocol (IP). Es ist eines...

IPv6 ist die aktuellste Version des Internetprotokolls. Ursprünglich am 6. Juni 2012 offiziell gemacht, ist...

In einem Netzwerk müssen Geräte kommunizieren. Dafür entstanden Kommunikationsprotokolle und Modelle dafür. Darunter ist das TCP/IP -Modell. Der Name...

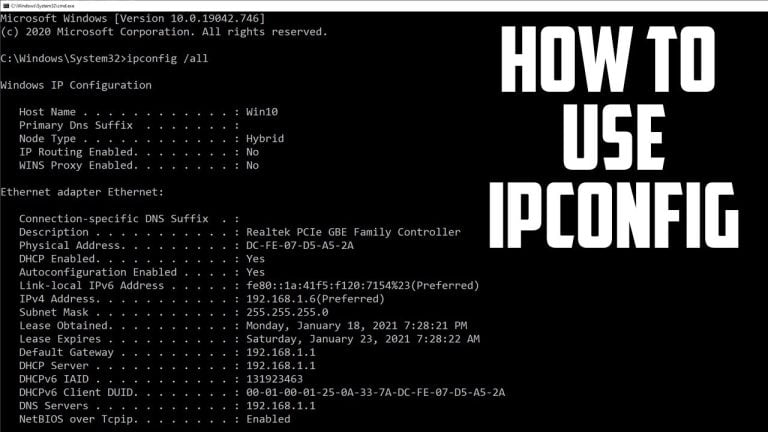

Ipconfig ist ein Microsoft Windows-Betriebssystemprogramm, das Informationen über die IP des lokalen Netzwerks liefern...

Download Laden Sie Advanced IP Scanner herunter Was ist Advanced IP Scanner? Wenn Sie...

Wenn wir über Netzwerke sprechen, gibt es einige Ressourcen, die verwendet werden und unser...

Was ist der ICMP-Protokollport? ICMP hat keine Ports! Siehe RFC792 für weitere Details. Port 7 (TCP...

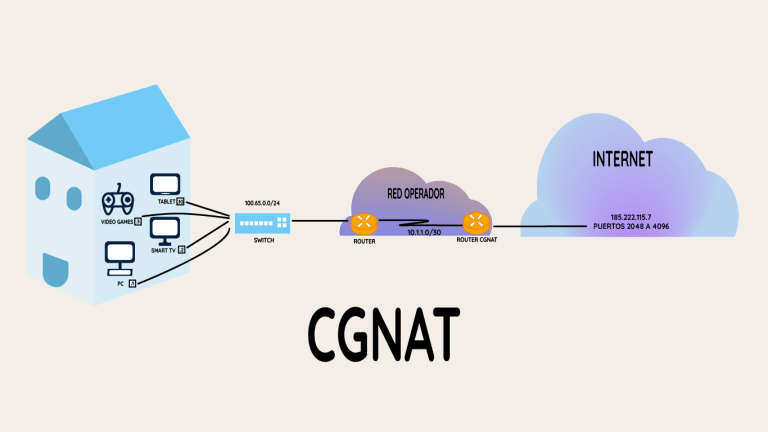

CGNAT ist ein umfangreiches Protokoll, das NAT, den IP-Adressübersetzer, direkt auf das Netzwerk eines Betreibers anwendet...

TP-Link-IP 192.168.1.1 So konfigurieren Sie ein drahtloses Netzwerk Schritt 1 Öffnen Sie eine beliebige Webseite...