Il DNS dinamico ( DDNS o Dynamic DNS ) è un metodo per aggiornare automaticamente un server dei nomi nel Domain...

Internet Protocol versione 4 ( IPv4 ) è la quarta versione di Internet Protocol (IP). È uno dei...

IPv6 è la versione più recente del protocollo Internet. Ufficializzato originariamente il 6 giugno 2012,...

In una rete, i dispositivi devono comunicare. Per questo sono emersi protocolli e modelli di...

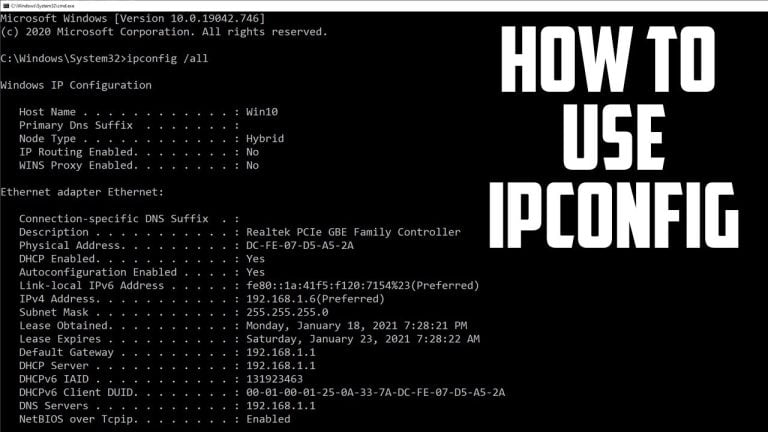

Ipconfig è un programma del sistema operativo Microsoft Windows in grado di fornire informazioni...

Scarica Scarica scanner IP avanzato Cos’è lo scanner IP avanzato? Se stai cercando un...

Quando si parla di reti, ci sono alcune risorse che vengono utilizzate e ci...

Qual è la porta del protocollo ICMP? ICMP non ha porte! Vedere RFC792 per maggiori...

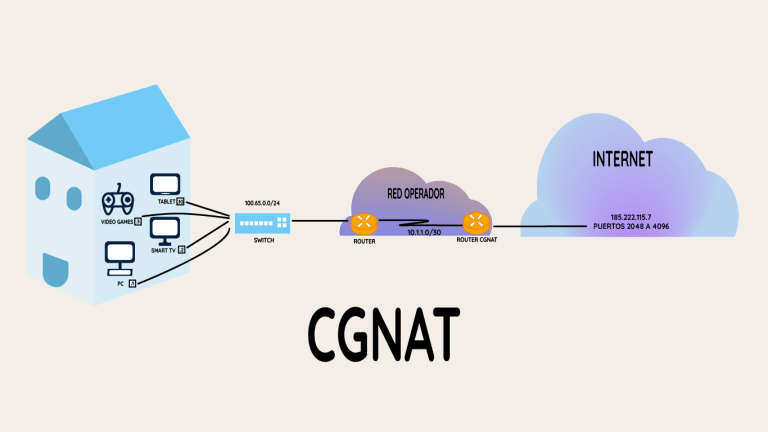

CGNAT è un protocollo su larga scala che applica NAT, il traduttore di indirizzi IP, direttamente...

IP TP-Link 192.168.1.1 Come configurare una rete wireless Passaggio 1 Aprire una qualsiasi pagina Web...