Le DNS dynamique ( DDNS ou DNS dynamique ) est une méthode de mise à jour automatique d’un serveur de...

Le protocole Internet version 4 ( IPv4 ) est la quatrième version du protocole Internet (IP). Il s’agit...

IPv6 est la version la plus récente du protocole Internet. Initialement officialisée le 6 juin...

Dans un réseau, les appareils doivent communiquer. Pour cela, des protocoles de communication et des...

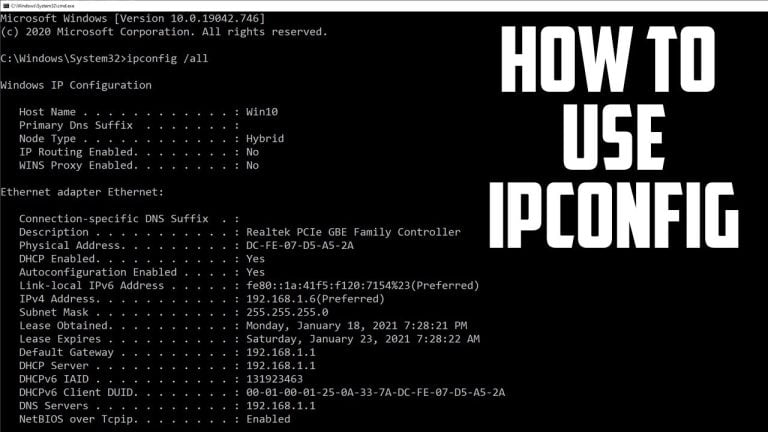

Ipconfig est un programme du système d’exploitation Microsoft Windows capable de fournir des informations...

Télécharger Télécharger le scanner IP avancé Qu’est-ce qu’un scanner IP avancé ? Si vous cherchez...

Lorsque nous parlons de réseaux, certaines ressources sont utilisées et nous facilitent grandement la...

Qu’est-ce que le port du protocole ICMP ? ICMP n’a pas de ports ! Voir RFC792 pour...

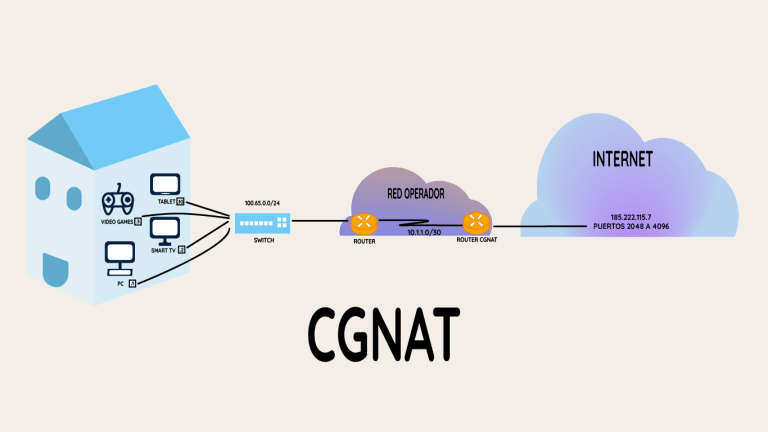

CGNAT est un protocole à grande échelle qui applique NAT, le traducteur d’adresses IP, directement au...

TP Link IP 192.168.1.1 Comment configurer un réseau sans fil Étape 1 Ouvrez n’importe quelle...